【未知マルウェア対策の改良】

R課長は、今後、HTTPS通信を利用するマルウェアが増えると思われるので、社内PCについて、何らかの対策を打つ必要があると考え、W主任に検討を指示した。

W主任は、追加の費用が発生しない範囲で実施できる対策として、プロキシサーバがもつ、特定のURLへの接続を禁止するブラックリスト機能の適用を検討した。HTTP通信の場合、プロキシサーバでは内容を(f)ことができる。しかし、HTTPS通信の場合、社内PCからプロキシサーバにCONNECTメソッドによって接続要求を送る時点では平文でWebサーバの(g)名とポート番号が渡されるが、社内PCとWebサーバ間でTLSセッションが成立して暗号通信路が確立した後は、プロキシサーバでは内容を(f)ことはできない。そのため、HTTPS通信の場合、実質的にブラックリストに登録できるのが、URLの(g)部とポート番号部だけであり、(h)部は指定できないことや、そもそもブラックリストに登録すべきURL情報が必要なタイミングで入手できないことから効果が期待できないとの結論になった。

そこで、追加の費用の発生も視野に入れた対策として、W主任は、ライセンスの購入によるHTTPS復号機能の有効化(以下、対策1という)及び社内PCのマルウェア対策の強化(以下、対策2という)の二つを考えた。それぞれの対策の内容は、表4のとおりである。

W主任は、⑤マルウェアが窃取した情報を社内PCから社外に送信する経路がFW1を経由したHTTPS以外にもあり、対策1とL7FW機能だけでは全ての経路を検査することはできないので、対策2を併せて実施する必要があると考え、P君に対策1及び対策2の検討を指示した。

設問5 【未知マルウェア対策の改良】について、(1)~(3)に答えよ。

(1) 本文中の(f)に入れる適切な字句を,10字以内で答えよ。

(f)付近の文章を読むと以下の内容が記載されています。

- HTTP通信では、プロキシサーバが(f)することができる。

- HTTPS通信の場合は、3wayハンドシェークによってTLSセッションが確立した後は、プロキシサーバは(f)できない

HTTPとHTTPSの違いは、暗号化されているかどうかです。

通信が暗号化されているHTTPS通信では、通信内容を読み取ることができません。

回答:読み取る

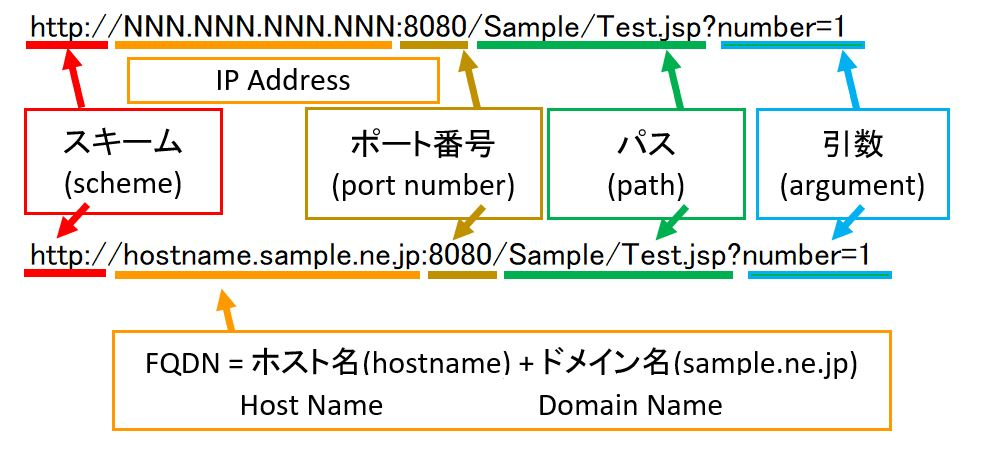

(2) 本文中の(g),(h)に入れる適切な字句を解答群の中から選び記号で答えよ。

関係する問題文を抜粋して、まとめます。

- HTTPS通信の場合、社内PCからプロキシサーバにCONNECTメソッドによって接続要求を送る時点では平文でWebサーバの(g)名とポート番号が渡される

- HTTPS通信の場合、ブラックリストに登録できるのが、URLの(g)部とポート番号部だけであり、(h)部は指定できない。

2点目を見ると、(g),(h)共にURLの部分であることがわかります。

URLの「部分」って何だろう….?

URLは、部分によって、次のように名前があります。

CONNECTメソッドは次のように使います。

CONNECT hostname:8080 HTTP/1.1

ホスト名とポート番号を指定します。

(3) 本文中の下線⑤について、マルウェアが窃取した情報を社外に送信する方法が複数考えられる。そのうち二つを挙げ、それぞれ35字以内で具体的に述べよ。

「社内PCから社外に送信する経路がFW1を経由したHTTPS以外にもある」と記載されているので、①FW1以外を経由した経路と、②HTTPS以外を使った経路の2パターンがあると考えられます。

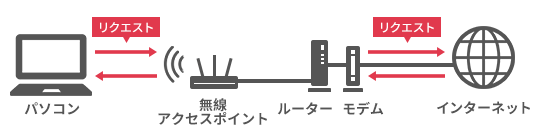

①FW1以外を経由した経路

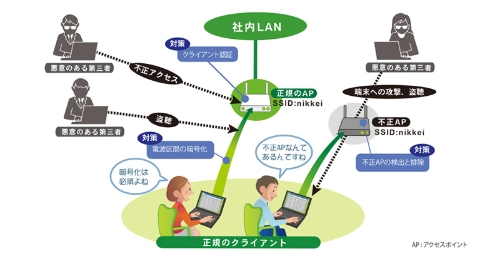

【不審なW-APの発見と対策】には、総務部のW-APと同一SSIDが設定された不審なW-APが発見されたことが記載されています。

社内PCから攻撃者の準備したW-APを経由して、社外と通信することが可能です。

APとは、無線の電波を発信している機器のこと。

攻撃者がなりすましたAPにアクセスすると、簡単にインターネットに繋がれます。

②HTTPS以外を使った経路

FWの設定で、 HTTS以外のサービスを使い、かつ、宛先がインターネットになっている項番は以下です。

FW1項番3:外部DNSサーバ→インターネット

→DNSサーバから情報を持ち出すことができないので不可

FW1項番4:外部メールサーバ→インターネット

→マルウェアが取得した情報は内部メールサーバから外部メールサーバに送信後、外部メールサーバから社外に持ち出すことができる。

FW2の項番8より、内部メールサーバ→外部メールサーバへもHTTPS以外を使うため、社外への情報持ち出しが可能