【無線LANの脆弱性】

P君は、総務部のW-APは、MACアドレスによる接続制御をしているのに、攻撃者がなぜ接続できたのか疑問に思い、W主任に聞いてみた。W主任は、②WPA2を使用していても、無線LANの通信が傍受されてしまうとBさんが利用しているタブレットPCのMACアドレスを攻撃者が知ることができることと、③攻撃者が、自分の無線LAN端末を総務部のW-APに接続可能にする方法をP君に説明した。

また、IEEE 802.1X認証で使用するBさんの利用者IDとパスワードを攻撃者が入手する方法について、次のように話した。

W主任:最近、KRACKsと呼ばれるWPA2への攻撃手法が報告され、攻撃用のサンプルコードも公表されている。この攻撃を高い確率で成功させるためには、攻撃者は不正なW-APを設置し、正規のW-APと端末との間の中間者として動作させる必要がある。この攻撃が成功すると、WPA2で暗号化したパケットを解読されるおそれがある。N社は、4月10日より前に、この攻撃に遭っていながら、攻撃に気付かなかったのではないか。

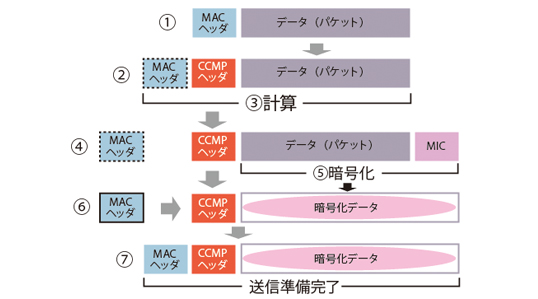

P君は、KRACksについて調べてみた。その結果、KRACKsは、攻撃者が特定の通信に介入することによって、WPA-TKIP及びWPA2が使用するAES-CCMPというプロトコルの暗号を解読するものであることが分かった。解読の手段は、AES-CCMPの場合、CTRモードにおける初期カウンタ値を強制的に再利用させるものであった。AES-CCMPは、AESというブロック暗号とCTRモードという暗号モードをベースとしている。

設問3 [無線LANの脆弱性]について、(1), (2)に答えよ。

(1)本文中の下線②について、知ることができる理由を30字以内で述べよ。

WPA2で採用されているCCMPという暗号方式では、それぞれデータ部分の暗号化を行うため、MACアドレスは暗号化の対象ではありません。

そのため、無線LANの暗号化がWAP2である場合、MACアドレスは平文で送られます。

暗号化されていないので、盗聴可能なのです。

答え:MACアドレスが平文で送信されるから。

(2)本文中の下線③について、具体的な方法を55字以内で述べよ。

総務部のW-APでは、登録済みMACアドレスを持つ端末だけを接続可能とする接続制御をしています。

(1)より、攻撃者は登録済みMACアドレスを知ることができる状態なので、攻撃者自身が持っている端末のMACアドレスを登録済みMACアドレスに書き換えることで、認証を突破することができます。

MACアドレスとは、物理アドレスと呼ばれ、1端末に1つしか存在しません。

MACアドレスは、ネットワーク上に存在しているNICに、物理アドレスとして登録されています。

48bitで構成され、初めの24bitがメーカー番号、残り24bitは製造番号となっています。

あれ?

そうであれば、今回の攻撃者は、登録済みMACアドレスがわかっても、端末のMACアドレスを変更できないのではないの?

MACアドレスは通常、ハードウェアに焼き付けられた固定の値であり、ユーザーが変更することは難しいです。

ただし、一部のネットワークデバイスでは、ソフトウェアを使用してMACアドレスを一時的に変更することが可能です。

この機能は一般的に「MACスプーフィング」と呼ばれます。

一般的には変更できないMACアドレスでも、ソフトウェアを使うと一時的に変更できちゃうんだね!

答え:攻撃者が持っている端末の無線LANポートのMACアドレスを、盗聴した登録済みMACアドレスに変更する。