IPsecとは、IPパケットを暗号化して通信することでVPNを実現できるプロトコルです。

IPパケットを暗号化するので、ネットワーク層でVPNを構築する時に利用します。

IPsecの構成プロトコル

IPsecは次の3種類のプロトコルから構成されます。

AH

メッセージ認証。パケットの改ざんを検証するプロトコル

ESP

パケットの暗号化、改ざんの検証を行うプロトコル

IKEA

鍵交換プロトコル、共通鍵を決める。接続先のエンティティ認証をする。

メッセージ認証や暗号鍵の取り決め。

基本的に、ESP・IKEAを使います。

ESPで暗号化、IKEAで鍵交換のルールを決めます。

ただし、地域によってはパケットの暗号化が禁止されている国もあります。

その場合は、AHとIKEAを使います。

SPD

SPDとは、Security Policy Databaseの略です。

どの送信元から、どの宛先へのパケットに対して、どのポリシを適用するかを登録します。

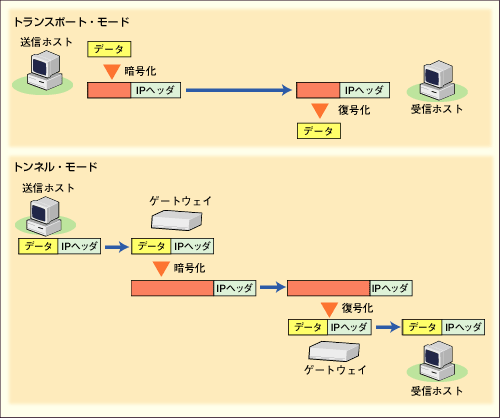

IPsecの運用モード

IPsecの運用モードにはトンネルモードとトランスポートモードの2種類があります。

トンネルモード

LAN間(拠点間)にVPNを構築する問に利用します。

VPNルータ同士で暗号化するため、クライアントは暗号化を意識する必要がありません。

クライアントから送られてきたパケットに対し、VPNルータが輸送対象のIPパケット全体(IPヘッダ・TCPヘッダ・データ・ESPトレーラまで)を保護するために、元のパケットに新IPヘッダーをつけることで、V暗号化を行います。

通信中継中の第三者には中身が見えないように、データ全体を暗号化します。

ただし、送り先IPが必要なので、新IPヘッダをつけ、データの前後にはESPヘッダ・ESP認証をつけます。

トランスポートモード

リモートアクセスVPNで利用されることが多いです。

リモートアクセスVPNとは、外部から内部LANに接続できるようにするためのVPNです。

IPsecが実装された機器同士で暗号化するため、クライアントで暗号化するソフトが必要です。

クライアント側で暗号化する必要があります。

| トンネルモード | トランスポートモード | |

| 暗号化する機器 | VPNルータ | IPsecが実装されたクライアント機器 |

| ESPの暗号化範囲 | パケット全体 (ESPトレーラも含む) | パケットのうち、TCP/UDPとデータロード (IPは保護対象外) |

ESPの暗号化範囲

ESPヘッダ

ESPヘッダは、「これ以降のデータがESPによって暗号化されたものであること」を知らせます。

そのため、ESPヘッダを暗号化してしまうと、何のデータかわからなくなってしまうため、暗号化することができません。

ESP認証

ESP認証の中には、改ざん検出用のデータが入っています。

ハッシュ値で入っています。

改ざん用のデータなので、暗号化する必要はありません。